Корневые сертификаты обновления для windows 7. Проблема доверенных сертификатов на вашей ОС. Сведения об этом обновлении

Для начала, на что нужно обратить внимание, это на то, что в групповых политиках, применяемых к компьютерам, не должен быть задействован параметр блокирующий работу механизма авто-обновления. Это параметр Turn off Automatic Root Certificates Update в разделе Computer Configuration > Administrative Templates > System > Internet Communication Management > Internet Communication settings . Нам потребуется, чтобы этот параметр был Выключен , либо просто Не настроен .

Обновить информацию о замене

Подробнее и ознакомьтесь с этой статьей. Обычно клиентский компьютер проверяет обновления корневого сертификата один раз в неделю. После применения этого обновления клиентский компьютер может получать срочные обновления корневого сертификата в течение 24 часов. В следующих статьях базы знаний Майкрософт. Глобальная версия этого обновления устанавливает файлы, которые имеют атрибуты, перечисленные в следующих таблицах. Даты и время для этих файлов перечислены в скоординированном универсальном времени.

Если взглянуть на хранилище сертификатов TrustedRootCA в разделе Локальный компьютер , то на системах, не имеющих прямого доступа в Интернет, набор сертификатов будет прямо так скажем небольшой:

В статье KB2677070 - Доступно автоматическое обновление отозванных сертификатов для систем Windows Vista, Windows Server 2008, Windows 7 и Windows Server 2008 R2 можно найти актуальные на данный момент ссылки на файлы, прямой доступ к которым (минуя прокси с требованием аутентификации) может потребоваться для функций авто-обновления:

Даты и время для этих файлов на вашем локальном компьютере отображаются в ваше местное время вместе с вашим текущим смещением на летнее время. Кроме того, даты и время могут меняться при выполнении определенных операций над файлами. Файлы, относящиеся к определенному продукту, веху и ветви службы, можно определить, просмотрев номера версий файлов, как показано в следующей таблице. Начнем с предварительной предварительной информации.

Сертификаты проверяются с помощью процесса построения цепочки до привязки доверия, основой которой является построение графика узлов и ребер, а затем график перемещается, чтобы найти все возможные полные цепочки. Как только цепочка будет завершена, сертификат в корневой цепочке проверяется на предмет доверия. Если цепочка заканчивается сертификатом, присутствующим в списке доверенных корневых сертификатов, и все остальные проверки проходят, проверка сертификата прошла успешно. Чем меньше график, тем быстрее найти целую цепочку. . Вам придется самостоятельно управлять набором доверенных корневых сертификатов.

- http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/disallowedcertstl.cab

- http://ctldl.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab

Но вариант прямого доступа в рамках данной заметки мы больше упоминать не станем и рассмотрим пример локализации процесса обновления в соответствии с ранее упомянутой статьёй.

При таком подходе вы контролируете управление доверием, но вам нужно обновлять список, когда изменяется набор корней корневой программы. Отключение автоматического обновления корневых сертификатов. Просмотров: 801 Голосов: 4 Редакция: 11. Эта проблема возникает, когда компонент автоматического обновления корневых сертификатов отключен.

Существует список доверенных корневых центров сертификации, хранящихся на локальном компьютере. Чтобы выполнить эту процедуру, вы должны быть членом локальной группы «Администраторы» или вам необходимо делегировать соответствующие полномочия. Всегда выполняйте загрузку последней версии.

Первое, что нам нужно сделать, это рассмотреть варианты получения актуальных файлов набора корневых сертификатов для их дальнейшего распространения внутри локальной сети.

Попробуем на компьютере имеющем прямое подключение к Интернету выполнить команду генерации SST файла, который будет в себе содержать актуальный набор файлов корневых сертификатов. В данном случае на компьютере с Windows 10 выполняется команда, вызывающая входящую в базовый состав ОС утилиту Certutil , которая в свою очередь обращается к веб-узлу Microsoft и создаёт по указанному нами пути SST файл:

Установка с использованием пакетов обновлений

Инструкции. Загрузите файл в каталог, который позже можно указать на. Теперь с помощью командной строки. Если этот процесс не работает для вас, вы можете попробовать. Ранее этот сертификат предоставлялся одним центром сертификации, но новый сертификат предоставлен другим сертификатом.

Существуют также операционные системы, поставляемые со старыми версиями. Таким образом, иногда требуется ручное вмешательство. Здесь вы можете найти коммиты, связанные с этими изменениями. Пожалуйста, поймите, это может случиться с кем угодно. Выпуск нескольких версий любого программного обеспечения за короткий промежуток времени и очень чувствительный к времени очень сложный.

Полученный в результате выполнения команды SST-файл по сути является контейнером, который содержит в себе все сертификаты для нужного нам обновления системы. Этот контейнер легко открывается в Проводнике Windows загружая ассоциированную с расширением файла оснастку управления сертификатами.

Сведения о реестре

После выпуска официальных выпусков установка может быть проще. Тем временем, пожалуйста, следуйте инструкциям, описанным ниже. Чтобы скопировать этот файл, нам нужно знать, где его разместить. Откройте командную строку и введите. Теперь давайте найдем этот каталог. Изнутри того же окна введите часть пути до расширения файла, но вместо этого используйте обратную косую черту.

Шаг 3: Скопируйте новый сертификат доверия

Это откроет окно проводника в указанном нами каталоге. Если это подходит для вашей среды, свяжитесь с нами для повторной выдачи вашей текущей лицензии и руководства по развертыванию в вашей организации. Для каждого из следующих решений требуются права администратора на вашем компьютере, и вам может потребоваться обратиться к вашему системному администратору.

Этот файл удобно использовать, например, когда из всего подмножества доступных сертификатов нужно выбрать лишь некоторый набор и выгрузить их в отдельный SST файл для дальнейшей загрузки, например, с помощью консоли управления локальными сертификатами или с помощью консоли управления групповыми политиками (для импорта в какую-либо доменную политику через параметр Computer Configuration > Policies > Windows Settings > Security Settings > Public Key Policies > Trusted Root Certification Authorities ).

Мы делаем это много лет - это дает уверенность пользователям в том, что используемый код и лицензии являются тем, что они говорят. Обратите внимание, что в настоящее время общее требование заключается в том, что операционная система и сторонние компоненты правильно подписаны. В рамках нашей приверженности безопасной среде, это требование, чтобы мы могли проверить код и лицензии. Для этого вы должны обновлять корневой каталог сертификатов.

Если вы отключили это, мы настоятельно рекомендуем вам включить автоматическое обновление. В диалоговом окне примите его автоматически, выбрав хранилище сертификатов и проигнорируйте предупреждение, установите сертификат. Чтобы установить промежуточный сертификат.

Однако для интересующего нас способа распространения корневых сертификатов, с помощью модификации работы механизма авто-обновления на конечных клиентских компьютерах, нам потребуется несколько иное представление множества актуальных корневых сертификатов. Получить его можно с помощью всё той же утилиты Certutil , но уже с другим набором ключей.

- Появится мастер, в котором вы можете принять все значения по умолчанию.

- Обратите внимание, что для установки может потребоваться до минуты.

Сведения об этом обновлении

Прозрачность в распространении новых доверенных корневых сертификатов - это хорошо. Имена, прикрепленные к сертификатам, вызывают больше, чем несколько бровей. Плакат Мохах поражает гвоздь на голове своим резюме. Никто не проверяет, какие корневые сертификаты в настоящее время доверяют на вашем компьютере.

В нашем примере в качестве локального источника распространения будет использована общая сетевая папка на файловом сервере. И здесь важно обратить внимание на то, что при подготовке такой папки обязательно нужно ограничивать доступ на запись, чтобы не получилось так, что любой желающий сможет модифицировать набор корневых сертификатов, которые потом будут "разливаться" по множеству компьютеров.

Наши поставщики программного обеспечения могут внедрять новые корневые сертификаты в автоматизированных обновлениях, не зная об этом. Это просто показывает, насколько хрупкой является наша система доверия. Это открытая дверь для фишинговых атак с загрузкой.

В свете этих выводов мы приняли меры по защите пользователей от обновления безопасности. Мы предпринимаем дальнейшие действия для защиты пользователей в предстоящем обновлении для системы безопасности. Доверенные сертификаты устанавливают цепочку доверия, которая проверяет другие сертификаты, подписанные доверенными корнями, например, для установления безопасного подключения к веб-серверу. Когда один из этих сертификатов используется, вам будет предложено выбрать, доверять ему или нет. Заблокированные сертификаты считаются скомпрометированными и никогда не будут доверять. Риски присущи использованию Интернета.

Ключи -f -f используются для форсированного обновления всех файлов в каталоге назначения.

В результате выполнения команды в указанной нами сетевой папке появится множество файлов общим объемом примерно в пол мегабайта:

Согласно ранее упомянутой

статьи , назначение файлов следующее:Чтобы предоставить вам весь контент на немецком языке, многие статьи не переводятся людьми, а программами перевода, которые постоянно оптимизируются. Однако машино-переведенные тексты, как правило, не идеальны, особенно в отношении грамматики и использования иностранных слов, а также специальных обложек. Корпорация Майкрософт не дает никаких гарантий, подразумеваемых или иных, относительно правильности, правильности или полноты перевода.

Как получить это обновление

Она не несет ответственности за любые проблемы, которые могут возникнуть прямо или косвенно из ошибок перевода или использования переведенного контента клиентами. Прежде чем применять это исправление, вы найдете больше и что в этой статье. Как правило, клиентский компьютер запрашивает обновления корневого сертификата один раз в неделю.

Регистрационная информация

Для получения дополнительных сведений щелкните следующие номера статей, чтобы просмотреть статьи в базе знаний Майкрософт.- Файл authrootstl.cab содержит сторонние списки доверия сертификатов;

- Файл disallowedcertstl.cab содержит список доверия сертификатов с недоверенными сертификатами;

- Файл disallowedcert.sst содержит хранилище сериализованных сертификатов, включая недоверенные сертификаты;

- Файлы с именами типа thumbprint.crt содержат сторонние корневые сертификаты.

Итак, файлы необходимые для работы механизма авто-обновления получены, и мы теперь переходим к реализации изменения схемы работы этого самого механизма. Для этого, как всегда, нам на помощь приходят доменные групповые политики Active Directory (GPO ), хотя можно использовать и другие инструменты централизованного управления, весь всё, что нам нужно сделать на всех компьютерах - это изменить, вернее добавить, всего один параметр реестра RootDirURL в ветке HKLM\Software\Microsoft\SystemCertificates\AuthRoot\AutoUpdate , который и определит путь к нашему сетевому каталогу, в котором мы ранее разместили набор файлов корневых сертификатов.

Международная версия этого исправления устанавливает файлы с атрибутами, перечисленными в следующих таблицах. Дата и время для этих файлов перечислены в скоординированном универсальном времени. Дата и время для этих файлов отображаются на локальном компьютере в локальное время с текущей временной разницей времени. Кроме того, вы можете изменить дату и время, когда вы применяете определенные операции к файлам.

Файлы, которые идентифицируют определенные продукты, этапы и области обслуживания по номерам версий, как показано в следующей таблице. Ответственным за их публикацию является Национальный информационный центр, центр сертификации индийского правительства, но причины этого неизвестны.

Говоря о настройке GPO, для реализации поставленной задачи, опять же, можно использовать разные варианты. Например, есть "олд-скульный" вариант с созданием собственного шаблона групповой политики, так как это описано в уже знакомой нам

статье . Для этого создадим файл в формате административного шаблона GPO (ADM ), например, с именем RootCAUpdateLocalPath.adm и содержимым:Обновление по текущим системам автоматически

Эта документация архивируется и не требует обслуживания.

Настройка доверенных корневых и недопустимых сертификатов

Такие сертификаты доверяют операционной системе, и приложения могут использовать их в качестве ссылки, чтобы знать, какие иерархии инфраструктуры открытых ключей и какие цифровые сертификаты доверяют.Сведения о замене обновлений

Существует два способа распространения доверенных корневых сертификатов. Неверные сертификаты - это те, которые, как известно, мошенничают. Администратор не мог выборочно включать или отключать тот или иной. Это повлекло за собой следующие проблемы. Это разрешение доступно для подключенных и отключенных сред.

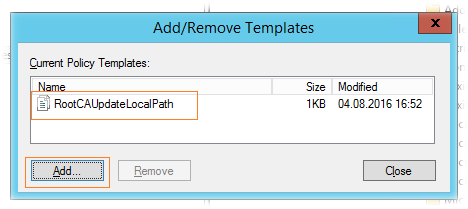

Скопируем этот файл на контроллер домена в каталог %SystemRoot%\inf (как правило, это каталог C:\Windows\inf ). После этого перейдём в редактор доменных групповых политик и создадим отдельную новую политику, открыв затем её на редактирование. В разделе Computer Configuration > Administrative Templates… откроем контекстное меню и выберем пункт подключения нового шаблона политик Add/Remove Templates

Чтобы создать подмножество доверенных сертификатов

Введите путь и имя файла, который вы скопировали на контроллер домена, или используйте кнопку «Обзор», чтобы найти файл. Убедитесь, что вы хотите разместить эти сертификаты в хранилище сертификатов доверенных корневых центров сертификации, нажав «Далее». Когда вы будете уведомлены о том, что импорт сертификатов был успешным, нажмите «ОК».

- Создание подмножества доверенных сертификатов.

- В Мастере импорта сертификатов нажмите «Далее».

В открывшееся окне с помощью кнопки обзора выберем ранее добавленный файл %SystemRoot%\inf\RootCAUpdateLocalPath.adm , и после того, как шаблон появится в списке, нажмём Close .

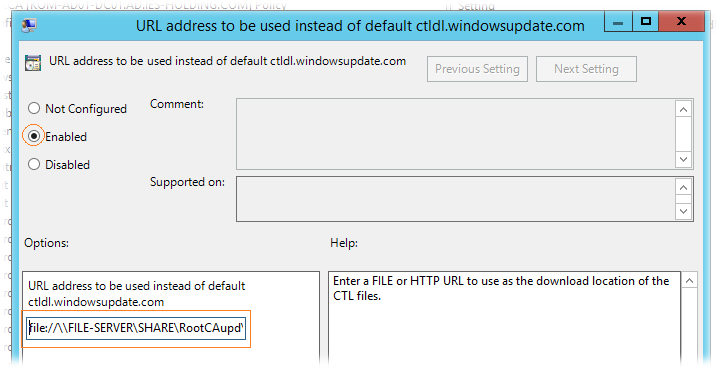

После проделанного действия в разделе Configuration > Administrative Templates > Classic Administrative Templates (ADM ) появится группа Windows AutoUpdate Settings , в которой будет доступен единственный параметр URL address to be used instead of default ctldl.windowsupdate.com

Управление доверенными корневыми сертификатами

Эта конфигурация должна быть специально переконфигурирована, если вы хотите ее изменить. Из-за увеличения количества используемых в настоящее время сертификатов и проблем с сертификатами некоторые организации управляют сертификатами доверия и запрещают пользователям домена настраивать собственный набор доверенных корневых сертификатов. Кроме того, некоторые организации могут захотеть идентифицировать и распространять определенные доверительные корневые сертификаты, чтобы разрешить бизнес-сценарии, в которых требуются доверительные отношения.

Откроем этот параметр и введём путь к локальному ресурсу, на котором мы расположили загруженные ранее файлы обновления, в формате http://server1/folder

или file://\\server1\folder

,

например file://\\FILE-SERVER\SHARE\RootCAupd\GPO-Deployment

Управление доверенными корневыми сертификатами на локальном компьютере

Этот раздел содержит процедуры для следующих задач. Чтобы выполнить эту процедуру, вы должны принадлежать хотя бы группе «Администраторы».

Управление доверенными корневыми сертификатами в домене

Откройте диспетчер сервера и в разделе «Обзор функций» нажмите «Добавить функции». Добавление сертификатов в хранилище на локальном компьютере. В меню «Файл» выберите «Добавить / удалить оснастку». . Чтобы выполнить эту процедуру, вы должны принадлежать хотя бы к группе «Администраторы».Сохраним проделанные изменения и применим созданную политику к доменному контейнеру, в котором расположены целевые компьютеры. Однако рассмотренный метод настройки GPO имеет ряд недостатков и именно поэтому я назвал его "олд-скульным".

Другой, более современный и более продвинутый метод настройки реестра клиентов - это использование Group Policy Preferences (GPP ). При таком варианте мы можем создать соответствующий объект GPP в разделе групповой политики Computer Configuration > Preferences > Registry с обновлением параметра (Action : Update ) реестра RootDirURL (тип значения REG_SZ )

При необходимости можем для созданного параметра GPP включить гибкий механизм нацеливания (Закладка Common > Опция Item-level targeting ) на конкретный компьютер или группу компьютеров для предварительного тестирования того, что у нас в конечном итоге получиться после применения групповых политик.

Разумеется, нужно выбрать какой-то один вариант, либо с подключением собственного ADM -шаблона, либо с использованием GPP .

После настройки групповых политик на любом подопытном клиентском компьютере выполним обновление командой gpupdate /force c последующей перезагрузкой. После загрузки системы проверим в реестре наличие созданного ключа и попробуем проверить наличие факта обновления хранилища корневых сертификатов. Для проверки воспользуемся простым но действенным примером описанным в заметке

Trusted Roots and Disallowed Certificates .Для примера посмотрим, есть ли в хранилище сертификатов компьютера корневой сертификат, использованный для выпуска сертификата, который установлен на сайте с именем buypass.no (но на сам сайт пока не переходим:)).

Сделать это удобнее всего с помощью средств PowerShell :

Get-ChildItem cert:\ localmachine\root | Where { $_ .friendlyname -like " *Buypass* " }С большой долей вероятности у нас не окажется такого корневого сертификата. Если так, то откроем Internet Explorer и обратимся к URL https://buypass.no . И если настроенный нами механизм автоматического обновления корневых сертификатов работает успешно, то в event-логе Windows Application при это появится событие c источником (Source ) CAPI2 , свидетельствующее об успешной загрузке нового корневого сертификата:

Имя журнала: ApplicationЭта документация перемещена в архив и не поддерживается.

Настройка доверенных корневых сертификатов и запрещенных сертификатов

Применимо к: Windows 8.1, Windows Server 2012 R2

Операционные системы Windows Server 2012 R2, Windows Server 2012, Windows 8.1 и Windows 8 включают механизм автоматического обновления, который ежедневно загружает списки доверия сертификатов. В Windows Server 2012 R2 и Windows 8.1 доступны дополнительные возможности управления обновлением списков доверия сертификатов.

Программа корневых сертификатов Майкрософт обеспечивает распространение доверенных корневых сертификатов в операционных системах Windows. Дополнительные сведения о списке членов в программе корневых сертификатов Майкрософт см. в разделе с программой корневых сертификатов Windows и списком членов (все ЦС) .

Доверенные корневые сертификаты помещаются в сертификаты доверенных корневых центров сертификации операционных систем Windows. Эти сертификаты являются доверенными в операционной системе и могут быть использованы приложениями в качестве образца доверенных иерархий инфраструктуры открытых ключей и цифровых сертификатов. Существует два способа распространения доверенных корневых сертификатов.

Недоверенные сертификаты - это сертификаты, известные как мошеннические. Подобно доверенным спискам доверия сертификатов, существует два механизма, которые используются для распространения списка недоверенных сертификатов.

До Windows Server 2012 R2 и Windows 8.1 (или установки обновления, как описывалось ранее) один и тот же параметр реестра контролировал обновления как доверенных корневых сертификатов, так и недоверенных сертификатов. Администратор не мог отдельно включить и отключить тот или иной вид сертификатов. В результате возникали следующие проблемы.

В Windows Server 2012 R2 и Windows 8.1 (или при установке соответствующего обновления ПО) доступен следующий улучшенный механизм автоматического обновления для отключенных сред.

В Windows Server 2012 R2 и Windows 8.1 (или при установке упомянутых ранее обновлений ПО в поддерживаемых ОС) администратор может настроить файловый или веб-сервер на загрузку следующих файлов с помощью механизма автоматического обновления:

authrootstl.cab, который содержит сторонние списки доверия сертификатов;

disallowedcertstl.cab, который содержит список доверия сертификатов с недоверенными сертификатами;

disallowedcert.sst, который содержит хранилище сериализованных сертификатов, включая недоверенные сертификаты;

thumbprint .crt, который содержит сторонние корневые сертификаты.

Действия для выполнения этой конфигурации описаны в разделе этого документа.

С помощью Windows Server 2012 R2 и Windows 8.1 (или путем установки упомянутых ранее обновлений ПО в поддерживаемых ОС) администратор может сделать следующее.

| Важно |

|---|

Все описанные здесь шаги требуют использования учетной записи, которая является членом локальной группы Administrators . Для всех шагов доменных служб Active Directory вы должны использовать учетную запись, которая является членом группы Domain Admins или которой делегированы необходимые разрешения. Для процедуры, описанной в этом документе, необходим минимум один компьютер, подключенный к Интернету, на который можно загрузить списки доверия сертификатов с сайта Майкрософт. У компьютера должна быть возможность доступа к HTTP (TCP-порт 80) и разрешения имени (TCP- и UDP-порт 53), чтобы связаться с ctldl.windowsupdate.com. Этот компьютер может быть членом домена или членом рабочей группы. В настоящее время все загруженные файлы требуют дискового пространства приблизительно в 1,5 МБ. Описанные в этом документе параметры реализуются с помощью объектов групповой политики. Эти параметры не удаляются автоматически, если объект групповой политики отсоединяется или удаляется из домена AD DS. После реализации эти параметры можно изменить только с помощью объекта групповой политики или путем изменения реестра соответствующих компьютеров. Концепции, описанные в этом документе, не зависят от служб Windows Server Update Services. |

Чтобы упростить распространение доверенных и недоверенных сертификатов в отключенной среде, сначала необходимо настроить файловый или веб-сервер на загрузку файлов списка доверия сертификатов с помощью механизма автоматического обновления.

Настройка сервера с доступом в Интернет для получения файлов списка доверия сертификатов

| Примечание |

|---|

|

Если компьютеры в вашей сети находятся в доменной среде и не могут использовать механизм автоматического обновления или загружать списки доверия сертификатов, вы можете реализовать объект групповой политики в AD DS, чтобы настроить эти компьютеры на получение обновлений списков доверия сертификатов из альтернативного источника.

Настройка пользовательского административного шаблона для объекта групповой политики

Политика вступает в силу немедленно, но клиентские компьютеры необходимо перезагрузить для получения новых параметров. Можно также ввести gpupdate /force в командной строке с повышенными привилегиями или в Windows PowerShell.

Некоторые организации, возможно, захотят настроить автоматическое обновление только недоверенных списков доверия сертификатов. Для этого необходимо создать два шаблона в формате ADM и добавить их в групповую политику.

Выборочное перенаправление только недоверенных списков доверия сертификатов

gpupdate /force

В этом разделе описано, как создавать, просматривать и фильтровать доверенные списки доверия сертификатов, которые необходимо использовать на компьютерах в вашей организации. Для использования этого разрешения необходимо реализовать объекты групповой политики, описанные в предыдущих разделах. Это разрешение доступно для отключенных и подключенных сред.

Чтобы настроить список доверенных списков доверия сертификатов, необходимо выполнить две процедуры:

создать подмножество доверенных сертификатов;

распространить доверенные сертификаты с помощью групповой политики.

Создание подмножества доверенных сертификатов

Распространение списка доверенных сертификатов с помощью групповой политики

Откройте редактор управления групповыми политиками на контроллере домена, где находится настроенный файл SST.

На консоли управления групповыми политиками разверните Лес и Домены , а также конкретный объект домена, который следует изменить. Щелкните GPO политики домена по умолчанию правой кнопкой мыши и выберите команду Изменить .

В области навигации в разделе Конфигурация компьютера разверните последовательно разделы Политики , Параметры Windows , Параметры безопасности и щелкните Политики открытого ключа .

Щелкните правой кнопкой мыши , а затем выберите команду Импорт .

В мастере импорта сертификатов нажмите кнопку Далее .

Введите путь к файлу и имя файла, который вы скопировали на контроллер домена, или воспользуйтесь кнопкой Обзор , чтобы перейти к файлу. Нажмите кнопку Далее .

Подтвердите, что хотите поместить эти сертификаты в хранилище сертификатов Доверенные корневые центры сертификации , нажав кнопку Далее . Нажмите кнопку Готово . При появлении сообщения об успешном импорте сертификатов нажмите ОК .

Закройте редактор управления групповыми политиками.

Политика вступает в силу немедленно, но клиентские компьютеры необходимо перезагрузить для получения новых параметров либо ввести gpupdate /force в Windows PowerShell или в командной строке с повышенными привилегиями.

Параметры, описанные в этом документе, настраивают следующие разделы реестра на клиентских компьютерах. Эти параметры не удаляются автоматически, если объект групповой политики отсоединяется или удаляется из домена. Если вы хотите изменить эти параметры, их необходимо настроить отдельно.

В Certutil добавлены следующие параметры.

| Синтаксис | Описание | Пример |

|---|---|---|

| CertUtil [параметры] -syncWithWU DestinationDir | Синхронизация с Центром обновления Windows.

| CertUtil -syncWithWU \\server1\PKI\CTLs |

| CertUtil [параметры] -generateSSTFromWU SSTFile | Генерирует SST с помощью механизма автоматического обновления. SSTFile: файл в формате SST, который следует создать. Созданный SST-файл содержит сторонние корневые сертификаты, загруженные с помощью механизма автоматического обновления. | CertUtil -generateSSTFromWU TRoots.sst |

При выполнении команды Certutil -syncWithWU вы можете столкнуться со следующими ошибками и предупреждениями.

Если в качестве конечной папки вы используете несуществующую папку или локальный путь, то увидите ошибку:

Системе не удается найти указанный файл. 0x80070002 (WIN32: 2 ERROR_FILE_NOT_FOUND)

Если в качестве конечной папки вы используете несуществующее или недоступное сетевое расположение, то увидите ошибку:

Не найдено сетевое имя. 0x80070043 (WIN32: 67 ERROR_BAD_NET_NAME)

Если ваш сервер не может связаться с серверами автоматического обновления Майкрософт через TCP-порт 80, вы увидите ошибку:

Не удалось установить связь с сервером 0x80072efd (INet: 12029 ERROR_INTERNET_CANNOT_CONNECT)

Если ваш сервер не может связаться с серверами автоматического обновления Майкрософт с помощью DNS-имени ctldl.windowsupdate.com, вы увидите ошибку:

Не удалось найти сервер с таким именем или адресом 0x80072ee7 (INet: 12007 ERROR_INTERNET_NAME_NOT_RESOLVED).

Если вы не используете коммутатор -f и какой-либо из файлов списка доверия сертификатов уже существует в каталоге, вы получите ошибку с сообщением, что файл существует:

CertUtil: ошибка команды -syncWithWU: 0x800700b7 (WIN32/HTTP: 183 ERROR_ALREADY_EXISTS) CertUtil: невозможно создать файл, так как он уже существует.

Если произошло изменение в доверенных корневых сертификатах, вы увидите сообщение: "Внимание! Обнаружены корневые сертификаты, которые больше не являются доверенными:

Показ: